Red Team Assessment

Testa la tua sicurezza contro attacchi del mondo reale senza il rischio dei titoli di giornale negativi

Testa il tuo programma di sicurezza informatica

Hai investito nel tuo programma di sicurezza informatica, ma sai quanto sia efficace sotto pressione? Mandiant valuta le capacità del tuo programma contro scenari di attacco del mondo reale, aiutandoti a migliorare la tua posizione di sicurezza.

Testa il tuo programma di sicurezza contro attacchi del mondo reale

Fai esperienza di obiettivi di attacco che espongono la tua azienda ai peggiori scenari aziendali, sia in cloud che in loco.

Ottieni esperienza nel combattere gli attacchi informatici del mondo reale

Emula tattiche, tecniche e procedure (TTP) viste negli ingaggi di risposta agli incidenti.

Individua e mitiga le vulnerabilità complesse della sicurezza

Ricevi un report esaustivo con tutte le vulnerabilità di sicurezza identificate durante la valutazione, con consigli su come rimediare.

Caratteristiche di Mandiant Red Team Assessment

Scenario di attacco del mondo reale

La metodologia si avvale di scenari di attacco realistici con l’applicazione di tattiche, tecniche e procedure viste negli attacchi del mondo reale.

Obiettivi personalizzabili

Ingaggi su misura per soddisfare necessità aziendali, con obiettivi basati sui principali rischi per la tua azienda.

Esempi di obiettivi:

- Ottenere accesso a dati PCI

- Ottenere accesso a informazioni di identificazione personale (IIP)

- Ottenere accesso a segreti commerciali

Competenza del settore

Consulenti dotati di esperienza con settori di infrastrutture critiche, come fornitori di energia, sanità e telecomunicazioni.

Report

Report dettagliati e concisi con consigli fruibili per aiutarti a rimediare problemi identificati post ingaggio.

La nostra metodologia

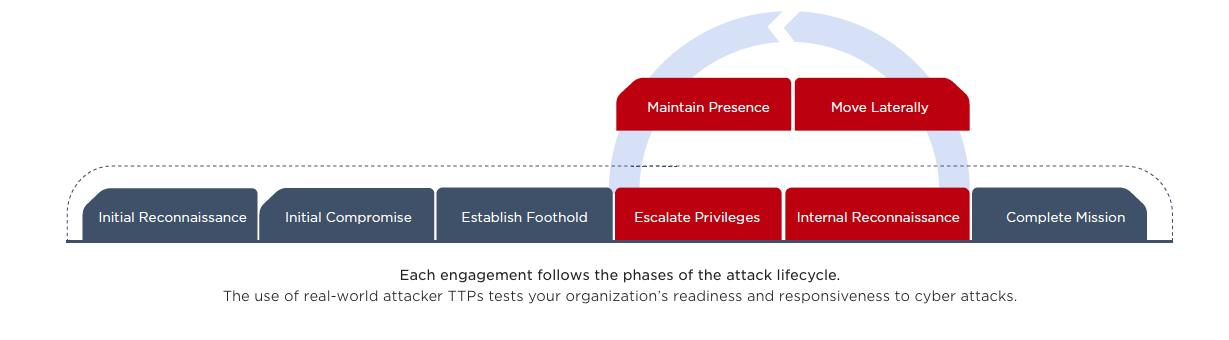

Il Mandiant Red Team fa affidamento su una metodologia sistematica, ripetibile e riproducibile. Collaborando con il team dirigenziale dell’azienda, iniziamo a stabilire le seguenti informazioni centrali e regole di ingaggio:

- Il Red Team comincia a lavorare usando informazioni sul tuo ambiente (white box) o senza alcuna informazione (black box)?

- Che intelligence già possiede Mandiant su risorse ad alto rischio e vulnerabilità nel tuo settore?

- Quali obiettivi vorresti che il Red Team raggiungesse nel simulare un attacco del mondo reale?

Una volta stabiliti gli obiettivi, il Red Team inizia effettuando una ricognizione iniziale. Mandiant usa una combinazione di repository di informazioni di proprietà, strumenti e tecniche di informazioni open source (OSINT) per eseguire la ricognizione dell’ambiente di destinazione.

Mandiant lavora per ottenere un accesso iniziale all’ambiente mirato sfruttando le vulnerabilità o eseguendo un attacco di ingegneria sociale, sfruttando tecniche usate dagli aggressori del mondo reale per ottenere accesso privilegiato a tali sistemi.

Una volta ottenuto l’accesso, il Red Team tenta di aumentare i privilegi per stabilire e mantenere la persistenza nell’ambiente distribuendo un’infrastruttura di comando e controllo, proprio come farebbe un utente malintenzionato.

Dopo che la persistenza e i sistemi di comando e controllo sono stati stabiliti nell’ambiente, il Red Team cerca di raggiungere i propri obiettivi con qualsiasi mezzo non distruttivo necessario.

Uno sguardo alle valutazioni di sicurezza informatica del Red Team

Ti aiutiamo a:

- Testare l’efficacia dei tuoi team di sicurezza nell’affrontare un attacco informatico

- Addestrare il tuo team a rispondere meglio ad attacchi informatici futuri

- Determinare il livello di sforzo richiesto a compromettere i tuoi dati sensibili o l’infrastruttura IT

- Individuare e mitigare le vulnerabilità complesse della sicurezza prima che un aggressore le sfrutti

- Ricevere analisi e consigli basati sui fatti per migliorare

Che cosa ricevi:

- Un resoconto esecutivo di alto livello di Red Team Assessment, rivolto a dirigenti e management di livello senior

- Un report dettagliato che descrive le azioni intraprese durante la valutazione e un report di tutte le vulnerabilità riscontrate

- Analisi del rischio basata sui fatti che delinea la pertinenza di ciascuna vulnerabilità rispetto al tuo ambiente, oltre a tecniche per convalidare tali vulnerabilità

- Raccomandazioni strategiche per un’ottimizzazione a lungo termine

Cyber Attack Simulation FAQ

Reliable and expert red teams deploy attack objectives that expose an organization to worst-case cloud and on-premise business scenarios. This is accomplished by simulating modern tactics, techniques and procedures (TTPs) of real-world attackers that target high-risk cyber assets. This attacker knowledge is based on actual incident response engagements and up-to-date cyber threat intelligence.

The best way to improve a security team’s skills is to combine various exercises, such as continuous purple teaming, experiential learning in a consequence-free cyber range, and specialized cyber security training .

Pronto per iniziare?

I nostri esperti di sicurezza sono pronti ad aiutarti in caso di incidente nonché a rispondere a domande su servizi di consulenza, rilevamento gestito e servizi di risposta.